数据的被盗或者滥用可能会使公司处于混乱,导致数百万美元的损失。实现防火墙是保护网络的第一步。本书将介绍如何构建有效的防火墙,并且讲解保护公司网络的其他方法。本书将使你获得保持公司网络安全并且获取竞争优势的知识。

-

选择特殊符号

选择搜索类型

请输入搜索

《INTERNET安全与防火墙》Internet与公司的生存息息相关,因此,Internet安全对于任何公司的存活都至关重要。

第1章Internet概述1.1Internet的基本概念1.1.1Internet的历史1.1.2基本的Internet介绍1.2OSI模型1.3TCP/IP1.3.1TCP/IP分层结构1.3.2TCP/IP协议1.3.3Internet寻址1.4Internet工作原理1.5小结1.6课后练习1.6.1多选题1.6.2问答题1.7答案1.7.1多选题答案1.7.2问答题答案

第2章网络安全概述2.1安全的基本元素2.1.1设计安全模型2.1.2风险分析2.1.3确保安全模型的成功2.1.4安全模型的发展2.2基本的安全概念2.2.1密码术2.2.2身份认证2.2.3授权2.2.4审计2.2.5公钥基础结构2.2.6数字证书2.3常见的安全威胁2.3.1踩点2.3.2扫描2.3.3枚举2.3.4社会工程2.3.5应用程序和操作系统攻击2.3.6网络攻击2.3.7拒绝服务攻击2.3.8恶意软件2.4评估漏洞2.5估计威胁2.5.1分析威胁2.5.2威胁建模2.6安全策略2.6.1最少特2.6.2全面防御2.6.3瓶颈2.6.4最弱链接2.6.5故障保护态度2.6.6普遍参与2.6.7防御的多样性2.6.8简化2.6.9通过隐匿安全2.7小结2.8课后练习2.8.1多选题2.8.2问答题2.9答案2.9.1多选题答案2.9.2问答题答案

第3章网络安全防火墙3.1防火墙的起源和需求3.1.1防火墙的历史3.1.2防火墙的功能3.1.3防火墙在网络安全中的作用3.2防火墙类型3.2.1网络层防火墙3.2.2应用层防火墙3.3防火墙的限制和未来趋势3.3.1防火墙的局限性3.3.2防火墙的未来发展3.4小结3.5课后练习3.5.1多选题3.5.2问答题3.6答案3.6.1多选题答案3.6.2问答题答案

第4章防火墙技术4.1简介4.2TCP/IP联网4.2.1封装4.2.2解复用4.2.3IP路由选择4.3数据包过滤4.3.1过滤过程4.3.2数据包过滤的优点4.3.3数据包过滤的缺点4.4代理服务器4.4.1代理服务器的特性4.4.2代理服务的需求4.4.3SOCKS4.4.4代理服务的优点4.4.5代理服务的缺点4.5用户身份认证4.6网络地址转换4.6.1NAT的工作原理4.6.2NAT的优点4.6.3NAT的缺点4.7虚拟专用网4.7.1VPN需求4.7.2通过隧道发送4.7.3点对点协议4.7.4点对点隧道协议4.7.5第2层隧道协议4.7.6Internet协议安全隧道模式4.7.7虚拟专用网的优点4.7.8虚拟专用网的缺点4.8小结4.9课后练习4.9.1多选题4.9.2问答题4.10答案4.10.1多选题答案4.10.2问答题答案

第5章防火墙体系结构5.1拨号体系结构5.2单路由器体系结5.3双路由器体系结构5.4双端口主机体系结构5.5筛选主机体系结构5.6筛选子网体系结构5.7筛选子网体系结构的变异5.7.1多堡垒主机5.7.2充当内部和外部路由器的一个路由器5.7.3充当外部路由器的堡垒主机5.7.4多个外部路由器5.7.5多个周边网络5.8小结5.9课后练习5.9.1多选题5.9.2问答题5.10答案5.10.1多选题答案5.10.2问答题答案

第6章防火墙设计6.1防火墙设计概述6.2防火墙安全策略6.2.1安全策略需求6.2.2设计策略的指导原则6.2.3策略设计一览表6.2.4完成安全策略6.3防火墙产品6.3.1基于路由器的防火墙6.3.2基于工作站的防火墙6.4评估防火墙6.4.1评估参数6.4.2选择防火墙的额外准则6.5防火墙配置6.6配置数据包过滤体系结构6.6.1服务配置6.6.2数据包过滤规则6.7小结6.8课后练习6.8.1多选题6.8.2问答题6.9答案6.9.1多选题答案6.9.2问答题答案

第7章堡垒主机7.1堡垒主机简介7.2系统需求7.2.1硬件7.2.2操作系统7.2.3服务7.2.4位置7.3强化7.3.1硬件设置7.3.2操作系统设置7.3.3配置服务7.3.4安全措施7.3.5连接和运行7.4Windows堡垒主机7.4.1安装服务7.4.2启用的服务7.4.3禁用的服务7.5UNIX堡垒主机7.5.1安装服务7.5.2启用的服务7.5.3禁用的服务7.6堡垒主机设计7.7小结7.8课后练习7.8.1多选题7.8.2问答题7.9答案7.9.1多选题答案7.9.2问答题答案

第8章Internet服务和防火墙8.1WWW8.1.1Web服务器8.1.2保护网络客户8.1.3HTTP过滤规则8.2电子邮件8.2.1邮件系统组件8.2.2电子邮件附件8.2.3保护电子邮件消息8.2.4用于SMTP和POP的过滤规则8.3文件传输协议8.3.1访问FTP服务器8.3.2保护FTP服务器8.4小结8.5课后练习8.5.1多选题8.5.2问答题8.6答案8.6.1多选题答案8.6.2问答题答案

第9章预防措施9.1补救措施9.2法律措施9.3小结9.4课后练习9.5答案

第10章实现基于Windows和基于Linux的防火墙10.1使用MicrosoftISAServer2000实现防火墙10.1.1ISAServer的特性10.1.2ISA安装考虑事项10.1.3在ISAServer上配置安全性10.2在Linux中实现防火墙10.2.1IPchains10.2.2IPtables10.3小结10.4课后练习10.4.1多选题10.4.2问答题10.5答案10.5.1多选题答案10.5.2问答题答案

第11章实现基于路由器的防火墙11.1路由器简介11.2使用路由器作为防火墙11.2.1拒绝协议11.2.2IP过滤11.2.3使用IP数据包过滤阻止IP欺骗11.3使用Cisco路由器作为防火墙11.4基于上下文的访问控制11.4.1CBAC功能11.4.2CBAC的优点11.4.3CBAC的局限性11.4.4CBAC的工作原理11.4.5配置CBAC11.5小结11.6课后练习11.6.1多选题11.6.2问答题11.7答案11.7.1多选题答案11.7.2问答题答案

V.V.Preetham是位于Georgia的Atlanta的ConceptUniv的ChiefArchitect。他还是SunCertifiedArchitect、SunCertitiedJavaProgrammer、BEAWebLogicEnterpriseDeveloper、CIWEnterpriseDevelopter和MicrosoftCertifiedProductSpecialist。他还是IBM关于WebSphere3.5、VisualAge、XML和UML方面的认证专家。他编写过JavaWebServicesProgramming。目前他从事的工作涉及咨询、研究和开发。V.V.精通C、C++、C#和Java。他对于Internet协议、联网协议和J2EE的OMG也有广泛的研究。

数据的被盗或者滥用可能会使公司处于混乱,导致数百万美元的损失。实现防火墙是保护网络的第一步。本书将介绍如何构建有效的防火墙,并且讲解保护公司网络的其他方法。本书将使你获得保持公司网络安全并且获取竞争优势的知识。

区别如下硬件防火墙是从网络传输的底层协议,如数据链路层等来防止监测网络风险保证安全软件防火墙只是从网络的上层比如ip等做一些防护,根本无法阻止一些网络数据包底层的一些攻击

这要看说明中对防火墙的具体要求的。

如果没有合适的定额子目,可以自己进行补充定额子目。

·确定网络安全威胁·堵住每个协议和服务中的漏洞·设计、实现和维护防火墙·保护各种基于Windows、Unix和Linux的系统·理解网络保护的法律问题

| V.V.Preetham | IBM | 数据 |

| 路由器 | Windows | 防火墙 |

《INTERNET安全与防火墙》

硬件防火墙的功能-防火墙

硬件防火墙的功能-防火墙

硬件防火墙的功能-防火墙

硬件防火墙的功能-防火墙

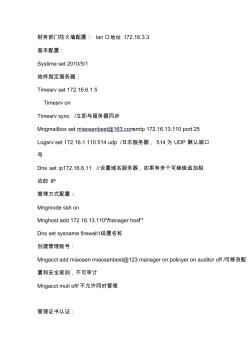

防火墙实施策略--财务防火墙

防火墙实施策略--财务防火墙

防火墙实施策略--财务防火墙

财务部门防火墙配置: lan口地址 172.16.3.3 基本配置: Systime set 2010/5/1 始终指定服务器: Timesrv set 172.16.6.1 5 Timesrv on Timesrv sync /立即与服务器同步 Mngmailbox set miaosenbest@163.com smtp 172.16.13.110 port 25 Logsrv set 172.16.1.110 514 udp /日志服务器, 514为 UDP 默认端口 号 Dns set ip172.16.6.11 //设置域名服务器,如果有多个可继续追加相 应的 IP 管理方式配置: Mngmode ssh on Mnghost add 172.16.13.110 “manager host” Dns set sysname firewall1/设置名称 创建管理账号

目录

目 录

译者序

前言

第1章 理解TCP/IP

1.1TCP/IP的历史

1.2 探索地址、子网和主机名

1.2.1地址类

1.2.2 子网

1.2.3无类的地址和CIDR

1.2.4 主机名

1.3操作网络接口

1.4 网络配置文件

1.4.1/etc/hosts文件

1.4.2/etc/ethers文件

1.4.3/etc/networks文件

1.4.4 etc/protocols文件

1.4.5etc/services文件

1.4.6/etc/inetd.conf文件

1.5理解网络访问文件

1.5.1/etc/hosts.equiv文件

1.5.2.rhosts文件

1.5.3用户和主机等价

1.6 检查TCP/IP守护程序

1.6.1slink守护程序

1.6.2ldsocket守护程序

1.6.3cpd守护程序

1.6.4 行式打印机守护程序(1pd)

1.6.5SNMP守护程序(snmpd)

1.6.6RARP守护程序(rarpd)

1.6.7BOOTP守护程序(bootpd)

1.6.8route守护程序(routed)

1.6.9 域名服务器(named)

1.6.10 系统记录器(syslogd)

1.6.11 inetd――超级服务器

1.6.12 RWHO守护程序(rwhod)

1.7探索TCP/IP实用程序

1.7.1管理命令

1.7.2用户命令

1.8 本章小结

第2章 安全

2.1安全级别

2.1.1D1级

2.1.2C1级

2.1.3C2级

2.1.4B1级

2.1.5B2级

2.1.6B3级

2.1.7A级

2.2加拿大安全

2.2.1EAL-1

2.2.2EAL-2

2.2.3EAL-3

2.2.4 EAL-4

2.2.5EAL-5

2.2.6EAL-6

2.2.7EAL-7

2.3局部安全问题

2.3.1安全策略

2.3.2口令文件

2.3.3影像口令文件

2.3.4拨号口令文件

2.3.5组文件

2.4口令生命期和控制

2.5破坏者和口令

2.6C2安全性和可信任计算基础

2.7理解网络等价

2.7.1主机等价

2.7.2用户等价

2.8定义用户和组

2.9理解许可权限

2.9.1检查标准的许可权限

2.9.2r0ot和NFS

2.10 探索数据加密方法

2.10.1如何对口令加密

2.10.2对文件加密

2.11 检查Kerberos身份验证

2.11.1 理解Kerberos

2.11.2Kerberos的缺点

2.12理解IP电子欺骗

2.13 本章小结

2.14致谢

2.15一个例子程序

第3章 设计网络策略

3.1网络安全计划

3.2站点安全策略

3.3安全策略方案

3.4保护安全策略的责任

3.5危险分析

3.6识别资源

3.7识别威胁

3.7.1定义未授权访问

3.7.2信息泄露的危险

3.7.3无法使用服务

3.8网络使用和责任

3.9识别谁可以使用网络资源

3.9.1识别资源的正确使用方法

3.9.2确定谁有权授权访问和同意使用

3.9.3确定用户责任

3.9.4确定系统管理员的责任

3.9.5如何处理敏感信息

3.10 安全策略遭到违反时的行动计划

3.10.1对违反策略的反应

3.10.2对本地用户违反策略行为的

反应

3.10.3反应策略

3.10.4 定义Internet上好公民的责任

3.10.5 与外部组织的联系和责任

3.11解释和宣传安全策略

3.12识别与防止安全问题

3.12.1访问人口点

3.12.2 不正确配置的系统

3.12.3软件故障

3.12.4内部的人的威胁

3.13.5物理安全

3.12.6机密

3.13实现合算的策略控制

3.14选择策略控制

3.15使用后退战略

3.16检测和监视非授权活动

3.17监视系统使用

3.18监视机制

3.19监视计划

3.20报告过程

3.20.1帐户管理过程

3.20.2配置管理过程

3.20.3恢复过程

3.21系统管理员问题报告过程

3.22 保护网络连接

3.23使用加密保护网络

3.23.1数据加密标准(DES)

3.23.2crypt

3.23.3保密增强邮件(PEM)

3.23.4完全保密(PGP)

3.23.5源身份验证

3.23.6信息完整性

3.23.7使用校验和

3.23.8密码校验和

3.23.9使用身份验证系统

3.23.10使用智能卡

3.24 使用Kerberos

3.25 保持信息更新

3.26 邮件列表

3.26.1Unix安全邮件列表

3.26.2Risks论坛列表

3.26.3VIRUS-L列表

3.26.4Bugtraq列表

3.26.5ComputerUndergroundDigest

3.26.6CERT邮件列表

3.26.7CERT-TOOLS邮件列表

3.26.8TCP/IP邮件列表

3.26.9SUN-NETS邮件列表

3.27 新闻组

3.28 安全响应小组

3.28.1计算机快速响应小组

3.28.2DDN安全协调中心

3.28.3NIST计算机安全资源和反应

情报交换所

3.28.4 DOE计算机事故报告能力

(CIAC)

3.28.5NASAAmes计算机网络安全

响应小组

3.29 本章小结

第4章 一次性口令身份验证系统

4.1什么是OTP

4.2OTP的历史

4.3实现OTP

4.3.1决定使用OTP的哪个版本

4.3.2S/KEY和OPIE如何工作

4.4 BellcoreS/KEY版本1.0

4.5 美国海军研究实验室OPIE

4.5.1获取OPIE源代码

4.5.2编译OPIE代码

4.5.3测试编译过的程序

4.6安装OPIE

4.7LogDaemon5.0

4.7.1获取LogDacmon代码

4.7.2编译LgDaemon代码

4.7.3测试编译过的程序

4.7.4 安装LogDaemon

4.7.5LogDaemon组件

4.8使用S/KEY和OPIE计算器

4.8.1Unix

4.8.2Macintosh

4.8.3MicrosoftWindows

4.8.4 外部计算器

4.9 实际操作OTP

4.10 有关/bin/login的安全注释

4.11 使用OTP和XWindows

4.12 获取更多的信息

4.13 本章小结

第5章 过滤路由器简介

5.1详细定义

5.1.1危险区

5.1.2 OSI参考模型和过滤路由器

5.1.3OSI层次模型

5.1.4 过滤路由器和防火墙与OSI模型

的关系

5.2理解包过滤

5.2.1包过滤和网络策略

5.2.2 一个简单的包过滤模型

5.2.3包过滤器操作

5.2.4包过滤器设计

5.2.5 包过滤器规则和全相关

5.3本章小结

第6章 包过滤器

6.1实现包过滤器规则

6.1.1定义访问列表

6.1.2使用标准访问列表

6.1.3使用扩展访问列表

6.1.4 过滤发来和发出的终端呼叫

6.2检查包过滤器位置和地址欺骗

6.2.1放置包过滤器

6.2.2 过滤输入和输出端口

6.3在包过滤时检查协议特定的问题

6.3.1过滤FTP网络流量

6.3.2过滤TELNET网络流量

6.3.3过滤X-Windows会话

6.3.4 包过滤和UDP传输协议

6.3.5包过滤ICMP

6.3.6包过滤RIP

6.4 过滤路由器配置的例子

6.4.1学习实例1

6.4.2学习实例2

6.4.3学习实例3

6.5本章小结

第7章 PC包过滤

7.1基于PC的包过滤器

7.1.1 KarlBridge包过滤器

7.1.2Drawbridge包过滤器

7.2本章小结

第8章 防火墙体系结构和理论

8.1检查防火墙部件

8.1.1双宿主主机

8.1.2保垒主机

8.1.3过滤子网

8.1.4应用层网关

8.2本章小结

第9章 防火墙实现

9.1 TCPWrapper

9.1.1例子1

9.1.2例子2

9.1.3例子3

9.1.4例子4

9.2FireWall-1网关

9.2.1FireWall-1的资源要求

9.2.2FireWall-1体系结构概览

9.2.3FireWall-1控制模块

9.2.4网络对象管理器

9.2.5服务管理器

9.2.6规则库管理器

9.2.7日志浏览器

9.2.8FirWall-1应用程序举例

9.2.9FireWall-1的性能

9.2.10FireWall-1规则语言

9.2.11获得FireWall-1的信息

9.3ANSInterLock

9.3.1InterLock的资源要求

9.3.2InerLock概览

9.3.3配置InterLock

9.3.4InterLockACRB

9.3.5InterLock代理应用程序

网关服务

9.3.6 ANSInterLock附加信息源

9.4 可信任信息系统Gauntlet

9.4.1使用Gauntlet配置的例子

9.4.2配置Gauntlet

9.4.3用户使用Gauntlet防火墙的概况

9.5TIS防火墙工具箱

9.5.1建立TIS防火墙工具箱

9.5.2配置带最小服务的堡垒主机

9.5.3安装工具箱组件

9.5.4 网络许可权限表

9.6本章小结

第10章 TIS防火墙工具箱

10.1理解TIS

10.2在哪里能得到TIS工具箱

10.3在SunOS4.1.3和4.1.4下编译

10.4在BSDI下编译

10.5安装工具箱

10.6准备配置

10.7配置TCP/IP

10.8netperm表

10.9配置netacl

10.9.1使用netacl连接

10.9.2重启动inetd

10.10 配置Telnet代理

10.10.1通过Telnet代理连接

10.10.2主机访问规则

10.10.3验证Telnet代理

10.11配置rlogin网关

10.11.1通过rlogin代理的连接

10.11.2主机访问规则

10.11.3验证rlogin代理

10.12 配置FTP网关

10.12.1主机访问规则

10.12.2验证FTP代理

10.12.3通过FTP代理连接

10.12.4 允许使用netacl的FTP

10.13 配置发送邮件代理smap和smapd

10.13.1安装smap客户机

10.13.2配置smap客户机

10.13.3安装smapd应用程序

10.13.4 配置smapd应用程序

10.13.5为smap配置DNS

10.14 配置HTTP代理

10.14.1非代理所知HTTP客户机

10.14.2使用代理所知HTTP客户机

10.14.3主机访问规则

10.15配置XWindows代理

10.16 理解身份验证服务器

10.16.1身份验证数据库

10.16.2增加用户

10.16.3身份验证外壳authmgr

10.16.4 数据库管理

10.16.5正在工作的身份验证

10.17 为其它服务使用plug-gw

10.17.1配置plug-gw

10.17.2plug-gw和NNTP

10.17.3plug-gw和POP

10.18 伴随的管理工具

10.18.1portscan

10.18.2netscan

10.18.3报告工具

10.18.4身份验证服务器报告

10.18.5服务拒绝报告

10.18.6FTP使用报告

10.18.7HTTP使用报告

10.18.8netacl报告

10.18.9邮件使用报告

10.18.10Telnet和rlogin使用报告

10.19 到哪里寻找帮助

第11章 BlackHole

11.1理解BlackHole

11.1.1系统要求

11.1.2BlackHole核心模块

11.1.3BlackHole扩展模块

11.2使用BlackHole进行网络设计

11.3使用BlackHole接口

11.4理解策略数据库

11.5服务、用户和规则

11.5.1规则

11.5.2用户和用户维护

11.6配置BlackHole

11.6.1配置内部和外部DNS

11.6.2配置应用程序服务

11.7生成报告

11.8更多的信息

11.9本章小结

附录A 工作表列表

附录B 信息源

附录C 销售商列表

附录D OPIE和L0gDaem0n手册

将网络和用户连接到 Internet 会引入安全性和效率问题。ISA Server 2004 为组织提供了在每个用户的基础上控制访问和监视使用的综合能力。ISA 服务器保护网络免受未经授权的访问、执行状态筛选和检查,并在防火墙或受保护的网络受到攻击时向管理员发出警报。

ISA 服务器是防火墙,通过数据包级别、电路级别和应用程序级别的通讯筛选、状态筛选和检查、广泛的网络应用程序支持、紧密地集成虚拟专用网络(VPN)、系统坚固、集成的入侵检测、智能的第 7 层应用程序筛选器、对所有客户端的防火墙透明性、高级身份验证、安全的服务器发布等方法,增强安全性。ISA Server 2004 可实现下列功能:

保护网络免受未经授权的访问。

保护 Web 和电子邮件服务器防御外来攻击。

检查传入和传出的网络通讯以确保安全性。

接收可疑活动警报。

目 录

第1部分 现代Internet

第1章 Internet之演进 3

1.1 Internet起源及其近代史 4

1.1.1 从ARPANET到NSFNET 5

1.1.2 Internet现状 6

1.1.3 NSFNET动议 7

1.2 网络接入点 8

1.2.1 什么是NAP 8

1.2.2 NAP管理者动议 9

1.2.3 联邦Internet交换点(FIX) 9

1.2.4 商业Internet交换点(CIX) 9

1.2.5 NAP目前的物理配置 10

1.2.6 NAP的替代方案:直接互联 11

1.3 路由仲裁者项目 11

1.4 特高速骨干网络服务 14

1.5 从NSFNET迁移地区网络 16

1.6 NSF发起NIS管理者动议 17

1.6.1 网络信息服务 17

1.6.2 创建InterNIC 18

1.6.3 目录和数据库服务 18

1.6.4 注册服务 19

1.6.5 NIC支持服务 19

1.7 其他Internet注册处 19

1.7.1 ARIN 20

1.7.2 RIPE NCC 20

1.7.3 APNIC 20

1.8 Internet路由注册处 20

1.9 永恒的Internet 21

1.9.1 下一代Internet计划 21

1.9.2 Internet2 23

1.9.3 Abilene 23

1.10 展望 24

1.11 常见问题及解答 25

1.12 参考资料 26

第2章 ISP服务及特性 29

2.1 ISP服务 29

2.1.1 专用Internet接入 30

2.1.2 帧中继及ATM Internet接入 30

2.1.3 拨号服务 31

2.1.4 数字用户线 31

2.1.5 线缆调制解调器 32

2.1.6 专用托管服务 32

2.1.7 其他ISP服务 33

2.2 ISP服务定价、服务等级协议及技术特性 33

2.2.1 ISP服务定价 33

2.2.2 服务等级协议 34

2.2.3 ISP骨干网选择标准 34

2.3 分界点 38

2.3.1 用户产权设备 39

2.3.2 路由器托管 40

2.4 展望 40

2.5 常见问题及解答 41

第3章 IP编址及分配技术 43

3.1 Internet编址历史 44

3.1.1 IP编址基础知识 44

3.1.2 IP子网划分基础知识 46

3.1.3 VLSM 47

3.2 IP地址空间耗尽问题 49

3.2.1 IP地址分配 50

3.2.2 无类别域间路由(CIDR) 52

3.2.3 私有地址和网络地址转换 61

3.2.4 IP版本6 64

3.3 展望 67

3.4 常见问题 67

3.5 参考资料 68

第2部分 路由协议基础知识

第4章 域间路由基础知识 73

4.1 路由器和路由选择概述 73

4.2 路由选择概念 76

4.2.1 距离矢量路由协议 76

4.2.2 链路状态路由协议 78

4.3 用自治系统分隔互联网 80

4.3.1 静态路由、动态路由和默认路由 80

4.3.2 自治系统 81

4.4 展望 85

4.5 常见问题 85

4.6 参考资料 86

第5章 边界网关协议版本4 89

5.1 BGP的运作方式 90

5.1.1 BGP消息头部格式 92

5.1.2 BGP邻居协商 93

5.1.3 有限状态机全景图 94

5.1.4 NOTIFICATION消息 97

5.1.5 KEEPALIVE消息 98

5.1.6 路由更新消息和路由信息 98

5.2 BGP能力协商 102

5.3 BGP的多协议扩展 103

5.4 TCP MD5签名选项 104

5.5 展望 105

5.6 常见问题 106

5.7 参考资料 106

第3部分 有效的Internet路由设计

第6章 BGP能力调优 111

6.1 构建对等体会话 112

6.1.1 物理连接和逻辑连接 113

6.1.2 获取IP地址 114

6.1.3 认证BGP会话 114

6.1.4 AS内的BGP连续性 115

6.1.5 AS内的同步 116

6.2 路由更新的来源 117

6.2.1 将路由信息动态注入BGP 118

6.2.2 以静态方式将路由信息注入BGP 120

6.2.3 路由的起源 121

6.2.4 静态路由Vs.动态路由的示例:移动网络 122

6.3 重叠协议:后门 123

6.4 简化的路由选择过程 124

6.4.1 BGP路由:通告与存储 125

6.4.2 BGP路由信息库 126

6.4.3 接收自对等体的路由 127

6.4.4 输入策略引擎 127

6.4.5 路由器采用的路由 127

6.4.6 输出策略引擎 127

6.4.7 通告给对等体的路由 128

6.4.8 路由选择环境示例 128

6.4.9 总结BGP的决策过程 129

6.5 掌控BGP路由 130

6.5.1 BGP路径属性 131

6.5.2 多路访问介质上的下一跳行为 141

6.5.3 非广播多路访问介质上的下一跳行为 142

6.5.4 使用next-hop-self还是通告DMS子网 143

6.5.5 使用私有AS 144

6.5.6 AS_PATH和路由聚合问题 145

6.5.7 操纵AS_PATH 146

6.6 路由过滤和属性操纵 148

6.6.1 路由的出入站过滤 148

6.6.2 路由过滤和属性操纵过程 149

6.6.3 对等体组 155

6.7 BGP-4路由聚合 156

6.7.1 只通告聚合路由,抑制明细路由 157

6.7.2 通告聚合路由外加明细路由 157

6.7.3 通告带有明细路由子集的聚合路由 158

6.7.4 聚合路由内部的信息丢失 159

6.7.5 改变聚合路由的属性 160

6.7.6 根据明细路由的子集来形成聚合路由 160

6.8 展望 161

6.9 常见问题 161

6.10 参考资料 163

第7章 冗余、对称和负载均衡 165

7.1 冗余 166

7.1.1 地理限制方面的压力 166

7.1.2 设置默认路由 167

7.2 对称 171

7.3 负载均衡 172

7.3.1 具体场景:设计冗余、对称及负载均衡 173

7.3.2 情景1:单宿主 173

7.3.3 情景2:多宿主连接到单提供商 174

7.3.4 情景3:多宿主连接到不同提供商 182

7.3.5 情景4:同一提供商的客户间设有备份链路 186

7.3.6 情景5:不同提供商的客户间设有备份链路 188

7.4 展望 192

7.5 常见问题 192

7.6 参考资料 193

第8章 自治系统内部的路由控制 195

8.1 非BGP路由器与BGP路由器间的交互 196

8.2 与内部默认路由相冲突的BGP策略 198

8.2.1 AS内的默认路由与主备BGP默认路由策略相结合 198

8.2.2 AS内的默认路由:其他BGP路由策略 203

8.3 策略路由 204

8.3.1 基于源地址的策略路由 205

8.3.2 基于源/目的地址的策略路由 205

8.3.3 回归动态路由的策略路由 206

8.3.4 策略路由的其他应用 206

8.4 展望 208

8.5 常见问题 208

第9章 控制大型自治系统 211

9.1 路由反射器 212

9.1.1 不部署路由反射器时的内部对等体 212

9.1.2 部署路由反射器时的内部对等体 213

9.1.3 命名惯例和操作原则 214

9.1.4 AS内的冗余问题和多路由反射器问题 215

9.1.5 路由反射拓扑模型 216

9.2 联盟 221

9.2.1 联盟的不足之处 222

9.2.2 使用联盟时的路由交换和BGP决策 223

9.2.3 联盟的设计建议 224

9.2.4 联盟Vs.路由反射器 224

9.3 控制IGP的扩张 225

9.3.1 通过IBGP将AS划分为多个区域 226

9.3.2 通过EBGP将AS划分为多个区域 228

9.4 展望 231

9.5 常见问题 231

9.6 参考资料 232

第10章 设计稳定的Internet 235

10.1 不稳定的Internet路由 235

10.1.1 IGP不稳定 236

10.1.2 硬件故障 236

10.1.3 软件问题 236

10.1.4 CPU的处理能力不足 237

10.1.5 内存不足 237

10.1.6 网络升级和日常维护 237

10.1.7 人为失误 238

10.1.8 链路拥塞 238

10.2 确保BGP稳定的特性 238

10.2.1 控制路由和缓存失效 239

10.2.2 BGP路由重刷新 239

10.2.3 路由抑制 239

10.3 展望 243

10.4 常见问题 243

第4部分 Internet路由设备配置

第11章 配置基本的BGP功能和属性 249

11.1 建立对等会话 250

11.2 路由过滤和属性操纵 255

11.2.1 BGP路由映射 255

11.2.2 前缀列表 257

11.2.3 根据NLRI标识并过滤路由 259

11.2.4 根据AS_PATH标识并过滤路由 261

11.3 对等体组 262

11.4 路由更新的来源 264

11.4.1 以动态方式将路由信息注入BGP 264

11.4.2 以静态方式将路由信息注入BGP 270

11.5 重叠协议:后门 270

11.6 BGP属性 272

11.6.1 NEXT_HOP属性 275

11.6.2 AS_PATH属性 276

11.6.3 LOCAL_PREF属性 279

11.6.4 MULTI_EXIT_DISC属性 281

11.6.5 团体属性 283

11.7 BGP-4聚合 285

11.7.1 只通告聚合路由,抑制明细路由 285

11.7.2 通告聚合路由外加明细路由 288

11.7.3 通告带有明细路由子集的聚合路由 292

11.7.4 聚合路由内部的信息丢失 296

11.7.5 改变聚合路由的属性 299

11.7.6 根据明细路由的子集形成聚合路由 301

11.8 展望 302

第12章 配置有效的Internet路由策略 305

12.1 冗余、对称和负载均衡 306

12.1.1 动态学得的默认路由 306

12.1.2 静态设置的默认路由 307

12.1.3 多宿主连接到单提供商 310

12.1.4 只运行默认路由加主备链路 310

12.1.5 多宿主连接到不同提供商 322

12.1.6 同一提供商的客户间设有备份链路 325

12.1.7 不同提供商的客户间设有备份链路 327

12.2 在AS内遵循默认路由 331

12.3 策略路由 346

12.4 路由反射器 349

12.5 联盟 352

12.6 路由控制和缓存失效 357

12.6.1 BGP软重配 358

12.6.2 路由重刷新 361

12.6.3 BGP出站请求过滤能力 363

12.7 路由抑制 363

12.8 展望 367

第5部分 附录

附录A BGP命令参考 371

附录B 进阶学习指南 379

B.1 相关组织 379

B.2 研究和教育机构 379

B.3 杂项 379

B.4 书籍 380

B.4.1 TCP/IP相关书籍 380

B.4.2 路由相关书籍 380

B.4.3 RFC 380

附录C BGP出站路由过滤(ORF) 385

C.1 何时使用BGP ORF 386

C.2 配置 386

C.2.1 以发送模式启用BGP ORF能力 387

C.2.2 以接收模式启用BGP ORF能力 387

C.2.3 确保对旧有ORF的向后兼容 387

C.3 EXEC命令 388

C.3.1 推送前缀列表,并从邻居接收路由重刷新 388

C.3.2 显示从邻居接收的前缀列表 388

C.3.3 显示邻居BGP表的改变 388

C.4 结束语 388

附录D 多协议BGP(MBGP) 391

D.1 新型命令行接口的动机 391

D.2 新配置中命令组的组织形式 392

D.2.1 激活对等体 394

D.2.2 network命令 395

D.2.3 对等体组命令 395

D.2.4 路由映射 396

D.3 重分发 397

D.4 路由反射器 398

D.5 路由聚合 399

D.6 BGP命令列表 400

D.7 升级到AF风格 401

D.8 参考资料 402